Содержание

- Правильная команда

- Шифрование и песочница

- Ограничение доступа

- Устройства в игре

- Удаленное стирание

- Безопасность и культура

- Кодификация политики

Источник: Сью Харпер / Dreamstime.com

вынос:

Принесение собственного устройства может принести огромную пользу вашему бизнесу, но риски безопасности многочисленны, а жесткие политики жизненно необходимы.

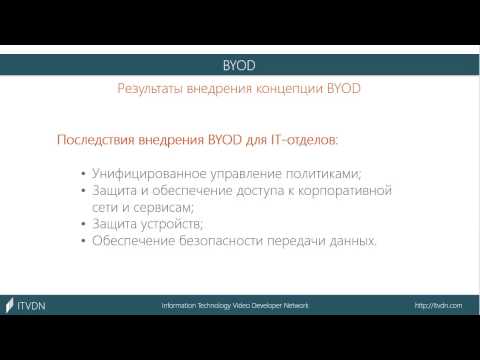

Принесите свои собственные устройства (BYOD) практики на подъеме; по данным Gartner, к 2017 году половина сотрудников будет предоставлять собственные устройства.Развертывание программы BYOD не легкое, а риски для безопасности вполне реальны, но внедрение политики безопасности будет означать возможность сокращения затрат и повышения производительности в долгосрочной перспективе. Вот семь вещей, которые необходимо учитывать при разработке политики безопасности BYOD. (Узнайте больше о BYOD в 5 фактах о BYOD.)

Правильная команда

Прежде чем устанавливать какие-либо правила для BYOD на рабочем месте, вам нужна подходящая команда для разработки политик.«Я видел, что кто-то из HR разработает политику, но они не понимают технических требований, поэтому политика не отражает то, что делают компании», - говорит Татьяна Мельник, адвокат во Флориде, специализирующийся на конфиденциальности данных. и безопасность.

Политика должна отражать практику бизнеса, и кто-то с техническим опытом должен руководить подготовкой, в то время как представители юридических и кадровых служб могут предлагать советы и предложения.

«Компании следует подумать, нужно ли им добавлять в политику дополнительные условия и указания, например, касающиеся использования Wi-Fi и разрешения членам семьи и друзьям пользоваться телефоном», - сказал Мельник. «Некоторые компании предпочитают ограничивать тип приложений, которые могут быть установлены, и, если они зарегистрируют устройство сотрудника в программе управления мобильными устройствами, они перечислят эти требования».

Шифрование и песочница

Первым важным условием любой политики безопасности BYOD является шифрование и «песочница» данных. Шифрование и преобразование данных в код защитит устройство и его связь. Используя программу управления мобильными устройствами, ваш бизнес может сегментировать данные устройства на две отдельные стороны, деловую и личную, и предотвращать их смешивание, объясняет Николас Ли, старший директор по обслуживанию конечных пользователей в Fujitsu America, который возглавлял политики BYOD в Fujitsu.«Вы можете думать об этом как о контейнере», - говорит он. «У вас есть возможность блокировать копирование-вставку и передачу данных из этого контейнера на устройство, так что все, что у вас есть в корпоративном отношении, останется в этом единственном контейнере».

Это особенно полезно для удаления доступа к сети для сотрудника, который покинул компанию.

Ограничение доступа

Как бизнес, вы, возможно, должны спросить себя, сколько информации сотрудникам потребуется в определенное время. Разрешение доступа к s и календарям может быть эффективным, но нужен ли всем доступ к финансовой информации? Вы должны рассмотреть, как далеко вы должны пойти.«В какой-то момент вы можете решить, что для некоторых сотрудников мы не позволим им использовать свои собственные устройства в сети», - сказал Мельник. «Так, например, у вас есть исполнительная команда, которая имеет доступ ко всем корпоративным финансовым данным, вы можете решить, что для людей, выполняющих определенные роли, им неуместно использовать собственное устройство, потому что его слишком сложно контролировать и риски слишком высоки, и это нормально, чтобы сделать это ".

Это все зависит от ценности ИТ на карту.

Устройства в игре

Вы не можете просто открыть шлюзы для всех без исключения устройств. Составьте список устройств, которые будут поддерживать ваша политика BYOD и ИТ-команда. Это может означать ограничение персонала определенной операционной системой или устройствами, которые отвечают вашим требованиям безопасности. Подумайте об опросе ваших сотрудников о том, заинтересованы ли они в BYOD и какие устройства они будут использовать.Уильям Д. Питни из FocusYou имеет небольшую команду из двух человек в своей фирме по финансовому планированию, и все они перешли на iPhone, ранее используя сочетание Android, iOS и Blackberry.

«До перехода на iOS это было более сложным делом. Поскольку все решили перейти на Apple, управление безопасностью стало намного проще», - сказал он. «Кроме того, раз в месяц мы обсуждаем обновления iOS, установку приложений и другие протоколы безопасности».

Удаленное стирание

В мае 2014 года сенат Калифорнии утвердил закон, который сделает обязательными «убивающие коммутаторы» - и возможность отключать украденные телефоны - на всех телефонах, продаваемых в штате. Политики BYOD должны следовать этому примеру, но вашей ИТ-команде понадобятся возможности для этого.«Если вам нужно найти свой iPhone ... это почти мгновенно с квадрантом уровня GPS, и вы можете в основном удаленно стереть устройство, если потеряете его. То же самое относится и к корпоративному устройству. Вы можете удалить корпоративный контейнер из устройство ", сказал Ли.

Проблема, связанная с этой конкретной политикой, заключается в том, что ответственность за сообщение об отсутствии устройства лежит на владельце. Это подводит нас к следующему пункту ...

Безопасность и культура

Одним из основных преимуществ BYOD является то, что сотрудники используют устройства, с которыми им удобно. Тем не менее, у сотрудников могут возникнуть вредные привычки, и в конечном итоге они могут скрывать информацию о безопасности, не раскрывая проблемы своевременно.Предприятия не могут прыгнуть на BYOD с манжеты. Потенциальная экономия денег привлекательна, но возможные катастрофы безопасности намного хуже. Если ваш бизнес заинтересован в использовании BYOD, развертывание пилотной программы лучше, чем погружение с головой.

Как и ежемесячные встречи FocusYou, компании должны регулярно проверять, что работает, а что нет, тем более что любая утечка данных является обязанностью бизнеса, а не сотрудника. «Обычно ответственность за это несет компания», - говорит Мельник, даже если речь идет о персональном устройстве.

Единственная защита, которую может иметь компания, - это «защита мошенников», когда работник явно действовал вне пределов своей роли. «Опять же, если вы действуете вне политики, то вы должны иметь политику на месте», - говорит Мельник. «Это не сработает, если нет политики и нет обучения по этой политике и нет признаков того, что работник был осведомлен об этой политике».

Вот почему компания должна иметь страховые полисы для защиты от утечки данных. «То, как постоянно происходят нарушения, для компаний рискованно не иметь политики», - добавляет Мельник. (Узнайте больше в 3 ключевых компонентах безопасности BYOD.)

Кодификация политики

Айнки Махесваран, глава мобильного бизнеса в австралийской Macquarie Telecom и автор доклада «Как создать политику BYOD», поддерживает заблаговременное планирование как с правовой, так и с технологической точек зрения. Это возвращает нас к правильной команде.Мельник подтверждает необходимость подписания соглашения между работодателем и работником для обеспечения соблюдения политики. Она говорит, что для них должно быть «четко сформулировано, что их устройство должно быть перевернуто в случае судебного разбирательства, что они собираются сделать устройство доступным, что они собираются использовать устройство в соответствии с политикой, где все эти факторы признаны в документе, который подписан ".

Такое соглашение подкрепит ваши политики и даст им гораздо больший вес и защиту.