Содержание

- Открытый исходный код везде

- Уязвимости с открытым исходным кодом: результаты в

- Что из них наиболее уязвимо?

- Нет ошибок, нет стресса - ваше пошаговое руководство по созданию изменяющего жизнь программного обеспечения без разрушения вашей жизни

- Дикий Запад уязвимостей с открытым исходным кодом

- Сообщество открытого исходного кода находится на вершине безопасности - теперь пользователи должны догнать

- Как добиться успеха в безопасности открытого исходного кода

вынос:

Компоненты с открытым исходным кодом - отличный способ для создания программного обеспечения, но уязвимости в них могут поставить под угрозу всю вашу организацию. Знайте риски и будьте в курсе открытых решений безопасности, чтобы защитить себя и свой бизнес.

Поскольку команды разработчиков стремятся идти в ногу с конкурентными темпами производства программного обеспечения, компоненты с открытым исходным кодом стали неотъемлемой частью каждого инструментария разработчика, помогая им создавать и поставлять инновационные продукты со скоростью DevOps.

Последовательный рост использования открытого исходного кода наряду с такими захватывающими заголовками нарушениями данных, как нарушение Equifax, которое эксплуатирует уязвимости в компонентах с открытым исходным кодом, могут, наконец, привести к готовности организаций управлять безопасностью с открытым исходным кодом и устранять уязвимости с открытым исходным кодом на Диком Западе. Вопрос, однако, в том, знают ли они, с чего начать. (Чтобы узнать больше, см. Качественный против количественного: время перемен Как мы оцениваем серьезность уязвимостей третьих сторон?)

Открытый исходный код везде

WhiteSource недавно опубликовал отчет об управлении уязвимостями с открытым исходным кодом, чтобы предоставить организациям возможность лучше понять, как подходить к обеспечению безопасности с открытым исходным кодом. Согласно отчету, который включал результаты опроса об использовании открытого исходного кода, проведенного среди 650 разработчиков из США и Западной Европы, огромные 87,4 процента разработчиков используют компоненты с открытым исходным кодом «очень часто» или «все время». Еще 9,4 процента ответили, что «иногда» используют компоненты с открытым исходным кодом. Выделилось то, что только 3,2 процента участников ответили, что они никогда не используют открытый исходный код, что, как считается, является результатом политики компании.

Эти цифры ясно показывают, что разработчик, работающий над программным проектом, скорее всего, использует компоненты с открытым исходным кодом.

Уязвимости с открытым исходным кодом: результаты в

Отчет также углубился в базу данных с открытым исходным кодом WhiteSource, которая объединена из Национальной базы данных уязвимостей (NVD), рекомендаций по безопасности, проверенных баз данных уязвимостей и популярных средств отслеживания проблем с открытым исходным кодом, чтобы узнать об уязвимостях с открытым исходным кодом, в которых нуждаются команды разработчиков. иметь дело с.

Результаты показали, что число известных уязвимостей с открытым исходным кодом достигло рекордного в 2017 году почти 3500 уязвимостей. По сравнению с 2016 годом число выявленных уязвимостей с открытым исходным кодом возросло более чем на 60 процентов, и в 2018 году эта тенденция не имеет признаков замедления.

Что из них наиболее уязвимо?

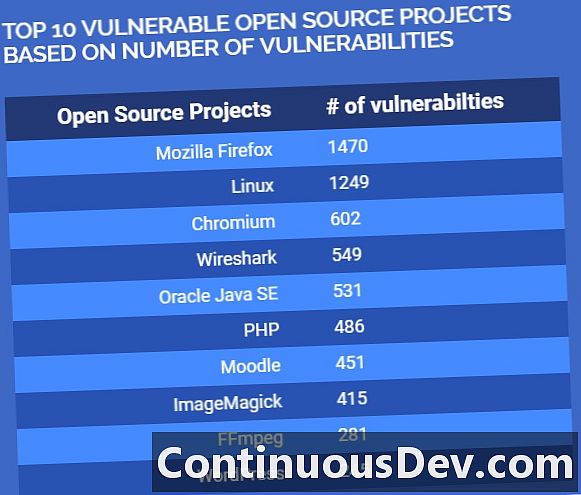

Исследование также углубилось в базу данных, чтобы найти наиболее уязвимые проекты с открытым исходным кодом, и дало удивительные результаты. Хотя 7,5 процента всех проектов с открытым исходным кодом уязвимы, 32 процента из 100 самых популярных проектов с открытым исходным кодом имеют как минимум одну уязвимость.

Хотя одной уязвимости достаточно, чтобы подвергнуть риску несколько библиотек, уязвимый проект с открытым исходным кодом содержит в среднем восемь уязвимостей. Это означает, что наиболее популярными проектами с открытым исходным кодом часто являются те, которые имеют высокую уязвимость.

Нет ошибок, нет стресса - ваше пошаговое руководство по созданию изменяющего жизнь программного обеспечения без разрушения вашей жизни

Вы не можете улучшить свои навыки программирования, когда никто не заботится о качестве программного обеспечения.

Это понимание становится еще яснее, когда мы смотрим на список 10 лучших проектов с открытым исходным кодом с наибольшим количеством уязвимостей с открытым исходным кодом. В топ-10 входят чрезвычайно популярные проекты с открытым исходным кодом, которыми пользуются многие из нас.

Эти проекты имеют более чем одну общую черту: большинство из них являются интерфейсными компонентами, обращенными к Интернету, с широкими поверхностями атак, которые очень уязвимы, что делает их относительно простыми в использовании. Вот почему они привлекают большое внимание сообщества исследователей безопасности с открытым исходным кодом.

Другим аспектом, который разделяют многие из этих проектов, является то, что большинство поддерживаются коммерческими компаниями. Учитывая ставки и ресурсы, стоящие за ними, можно спросить: как проекты, поддерживаемые такими крупными игроками, могут быть такими уязвимыми?

Дикий Запад уязвимостей с открытым исходным кодом

В прошлом обнаружение уязвимостей с открытым исходным кодом вызывало бы оживленную дискуссию о том, поддерживаются ли компоненты с открытым исходным кодом достаточно хорошо, чтобы быть безопасными для использования. К счастью, эти дни прошли, и сегодня мы знаем, что рост числа обнаруженных уязвимостей с открытым исходным кодом демонстрирует, насколько быстро сообщество с открытым исходным кодом и сообщество безопасности реагируют, чтобы не отставать от угрозы.

Экспоненциальный рост сообщества open source наряду с поздним обнаружением пресловутых уязвимостей open source в чрезвычайно популярных компонентах, таких как те, которые позволили Heartbleed процветать, привели к повышенному осознанию безопасности open source и армии исследователей, анализирующих open source проекты на наличие уязвимостей, а также быстрое исправление ошибок.

На самом деле, в отчете WhiteSource было обнаружено, что 97 процентов всех обнаруженных уязвимостей имеют хотя бы одно предлагаемое исправление в сообществе открытого исходного кода, причем обновления безопасности обычно публикуются в течение нескольких дней после публикации уязвимости. (Для получения дополнительной информации об открытом исходном коде, посмотрите Open Source: это слишком хорошо, чтобы быть правдой?)

Сообщество открытого исходного кода находится на вершине безопасности - теперь пользователи должны догнать

Хотя сотрудничество и усилия сообщества открытого исходного кода по улучшению безопасности открытого исходного кода, безусловно, дают результаты с точки зрения обнаружения уязвимостей, их раскрытия и быстрых исправлений, пользователям трудно успевать из-за децентрализованного характера сообщества открытого исходного кода.

Когда разработчики используют коммерческие программные компоненты, обновления версий являются частью сервиса, за который они платят, и поставщики могут быть очень настойчивы, чтобы убедиться, что вы его видите.

Это не то, как работает с открытым исходным кодом. Данные WhiteSource, которые показали, что только 86 процентов зарегистрированных уязвимостей с открытым исходным кодом появляются в базе данных CVE. Это связано с тем, что коллективный и децентрализованный характер сообщества открытого исходного кода означает, что информация и обновления об уязвимостях открытого исходного кода публикуются на сотнях ресурсов. Такую информацию невозможно отследить вручную, особенно если учесть объем использования открытого кода.

Как добиться успеха в безопасности открытого исходного кода

Последовательный рост числа уязвимостей с открытым исходным кодом является проблемой, которую организации должны решать в лоб, учитывая распространенность использования открытого кода. Хотя большое количество уязвимостей с открытым исходным кодом, включая самые популярные проекты, может показаться ошеломляющим, изучение того, как сообщество управляет безопасностью с открытым исходным кодом, является шагом в правильном направлении.

Следующим шагом является принятие того, что управление безопасностью с открытым исходным кодом поставляется с другим набором правил, инструментов и практик, чем защита коммерческих или проприетарных компонентов. Использование тех же программ и инструментов для управления уязвимостями не поможет в управлении безопасностью с открытым исходным кодом.

Принятие политики безопасности с открытым исходным кодом, которая учитывает эти различия, и использование правильных технологий для автоматизации их управления помогут командам безопасности и разработки столкнуться с уникальными проблемами уязвимостей с открытым исходным кодом, что позволит им вернуться к бизнесу по созданию отличного программного обеспечения.